Il gruppo hacker creatori dell’ omonimo ransomware LockBit ha messo il proprio marchio dietro a molti attacchi recenti, tra luglio e agosto 2021, come quelli a Erg, Faac, Accenture e, in questi giorni all’Agenzia Delle Entrate -> UPDATE Pare che non ci sia stato nessun Leak dei dati AdE ma di un affiliato ad essa.

Competenze, tecniche ad alto livello e un business model (se così vogliamo chiamarlo) innovativo. Queste sono le caratteristiche che hanno contraddistinto LockBit che è/sono riuscito/i in breve tempo ad imporre il proprio prodotto come standard di riferimento nel mondo del ransomware.

Ad oggi è una organizzazione ben inserita all’interno della comunità hacker tanto che l’accesso al suo programma di affiliazione molto spesso dipende non solo dalle abilità tecniche dei singoli, ma anche dalle relazioni che un potenziale candidato può vantare.

Un po di numeri

Il gruppo “LockBit” è composto da circa 30 affiliati (oltre a specialisti, esperti di malware, programmatori, raccoglitori di credenziali ecc).

Hanno una media di 70 vittime ad affiliato, e ad oggi, il gruppo LockBit può “vantare” ~2.200 operazioni concluse con successo.

Se consideriamo tali numeri, esplicitare delle TTPs (Tecniche, Tattiche e Procedure) relative a tale minaccia è quanto meno riduttivo poiché ogni affiliato tenderà ad utilizzare le proprie.

Tuttavia, in genere, un attacco perpetrato dal gruppo LB seguirà delle fasi prestabilite, vediamone alcune:

Scelta della vittima

La “scelta” della vittima di un affiliato varia da persona a persona non essendoci una linea guida dettagliata per questo punto, ma, presumibilmente le pratiche messe in atto sono:

– Phishing

– Scansione della rete per vulnerabilità

– Corruzione / Coinvolgimento di impiegati/addetti alla sicurezza

– Acquisto di credenziali RDP compromesse sul DarkWeb (sai la differenza tra DeepWeb e DarkWeb?)

Il metodo di attacco

Una volta selezionata la vittima, gli affiliati iniziano con la fase uno, chiamata enumerazione.

In questa fase, l’hacker cercherà di ottenere accesso a dispositivi aziendali come server di backup, storage, db, e GD, oltre che a recuperare più dati sensibili possibili della vittima, che saranno poi sfruttati in seguito. A tal proposito, il gruppo LockBit mette a disposizione dei propri affiliati vari tool, progettati da altri affiliati e resi disponibili gratuitamente per facilitare le operazioni di crittografia di dati.

Cosa offre LockBit ai propri affiliati?

Sul loro DLS (Data Leak Site) all’interno della sezione “Affiliate program”, troviamo, assieme ad un elenco di “Regole di comportamento” e requisiti necessari per diventare affiliato, anche un elenco di tool, tra cui:

- Un pannello di amministratore sulla rete Onion/Tor;

- Comunicazione con gli sviluppatori tramite Tor, chat room con notifiche PUSH;

- Decrittazione automatica di un campione di test;

- Rilevamento automatico del docoder;

- Scanner di porte nelle sottoreti locali, in grado di rilevare tutte le condivisioni DFS, SMB, WebDav;

- Distribuzione automatica nella rete del dominio in fase di esecuzione senza la necessità di script;

- Cessazione di servizi e processi interferenti;

- Blocco dell’avvio dei processi che possono distruggere il processo di crittografia;

- Impostazione dei diritti sui file e rimozione degli attributi di blocco;

- Rimozione di copie shadow;

- Creazione di partizioni nascoste, drag and drop di file e cartelle;

- Cancellazione dei log e modalità di auto-cancellazione;

- Modalità nascosta;

- Lancio da computer spenti tramite Wake-on-Lan;

- Stampa dei riscatti sulle stampanti di rete;

- Disponibile per tutte le versioni del sistema operativo Windows;

Esecuzione del malware e crittografia

In questa fase, il ransomware viene eseguito all’interno dell’ambiente della vittima.

Non appena l’hacker eseguirà il programma, lo stesso proverà a catalogare e ad identificare i punti critici da colpire (come directory di rete e condivisioni) per poi dare inizio alla fase in cui ogni file e documento viene crittografato.

La crittografia avviene tramite una chiave AES casuale che viene a sua volta crittografata con una chiave pubblica statica. La chiave AES viene inclusa nel file di destinazione, facendo in modo cosi che ogni file abbia una chiave di crittografia sempre diversa.

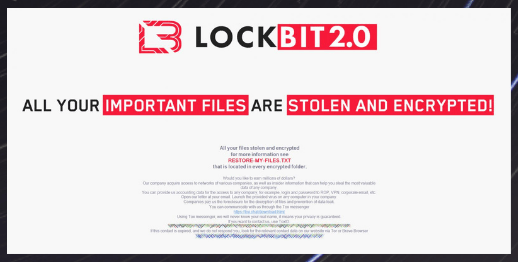

Richiesta di riscatto

Dopo aver eseguito il ransomware, inizia la fase di trattativa con la vittima, dove si stabilirà un prezzo per ottenere un Decrypter, ovvero un programma in grado di ripristinare i file criptati in precedenza. Nella maggior parte dei casi, la trattativa avviene tramite un link .onion in cui si instaura una vera e propria chat tra l’hacker e la vittima, dove ci si accorda sulla quota (ovviamente in Criptovalute) e si dà un ultimatum.

Se sei curioso, puoi accedere anche tu al DLS di LockBit dal seguente link.

Attenzione, il seguente link è solo a scopo di ricerca e informazionelockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.on***